Tentokrát příběhy jen a jen z praxe. Třeba to bude pro Vás inspirace nebo impulz pár věci vyřešit i u Vás.

Proč útočí?

Nejdříve je potřeba si položit otázku, proč to ti “hackeři” dělají. Pamatujte si, že téměř vždy jde o peníze – o ty Vaše! A když ne hned, tak za týden, dva nebo tři.

A jak to tedy funguje – chci příklad z praxe!

Chápu, tady ho máte 🙂

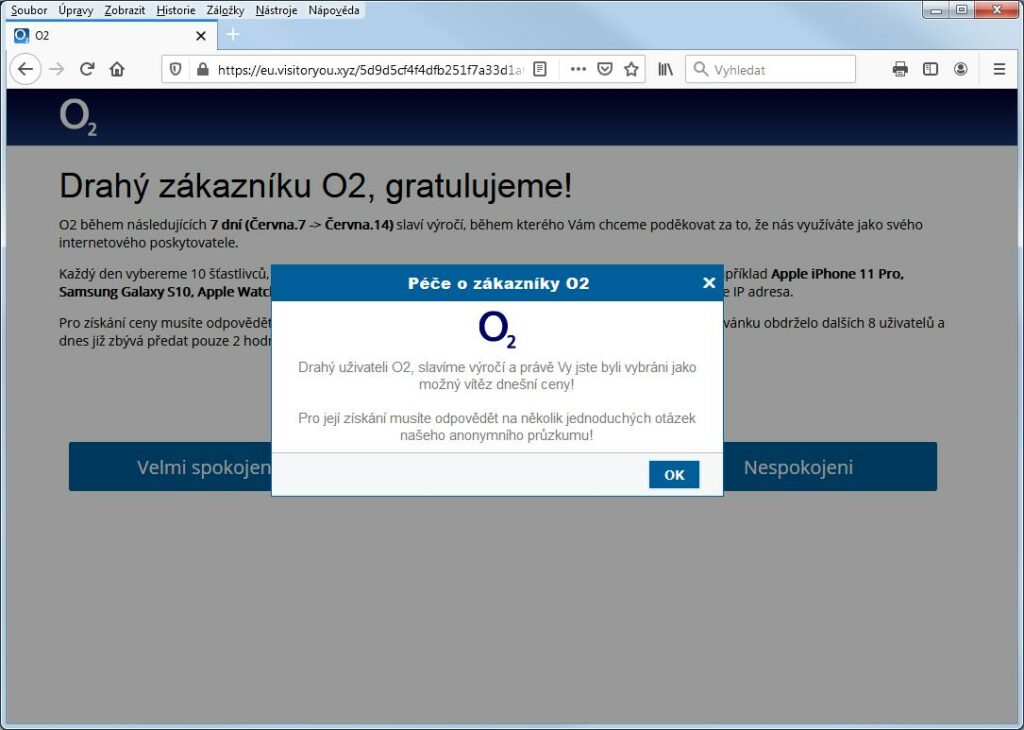

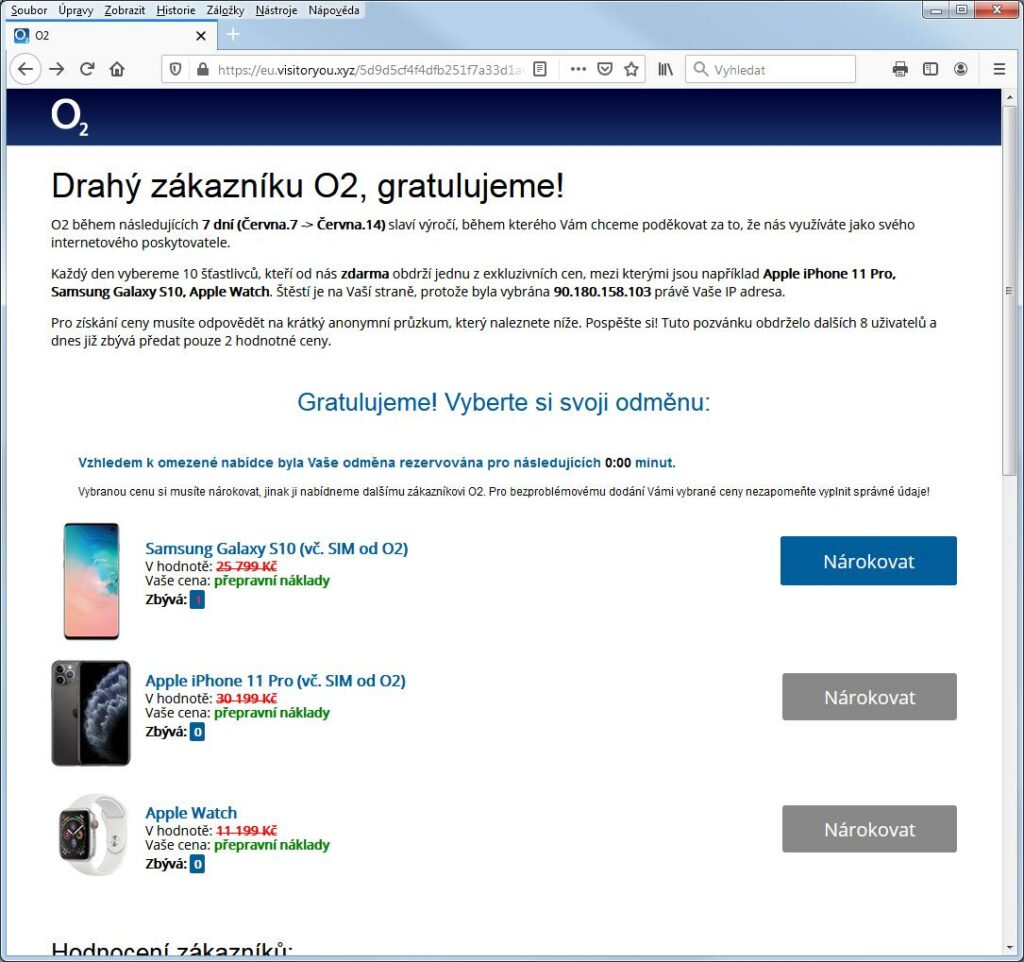

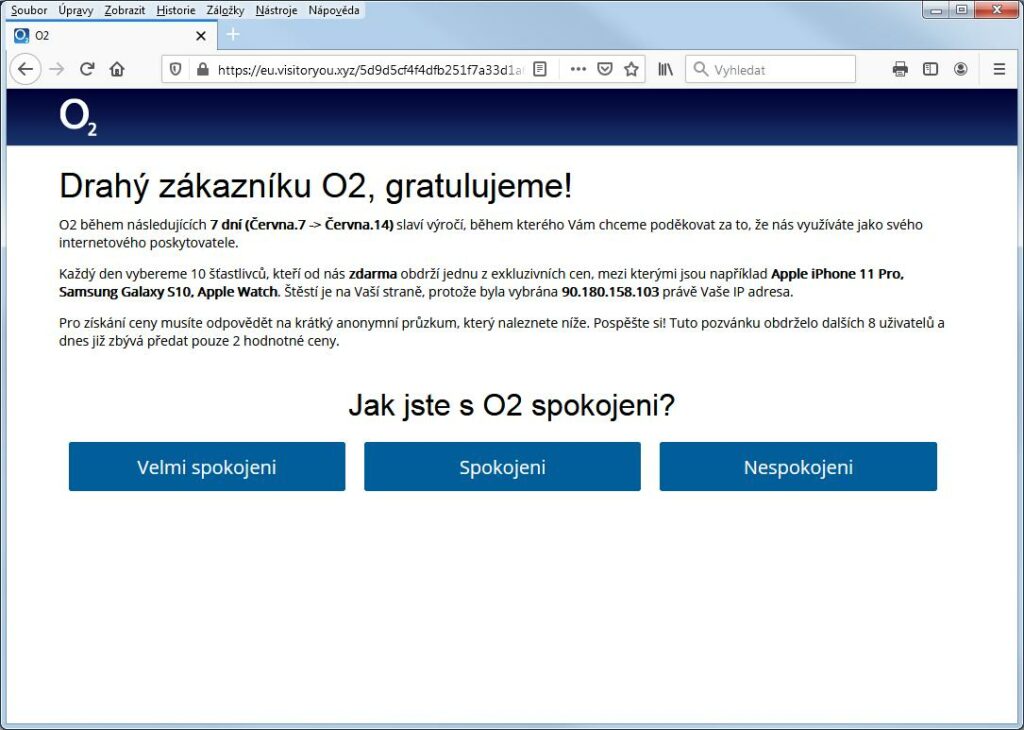

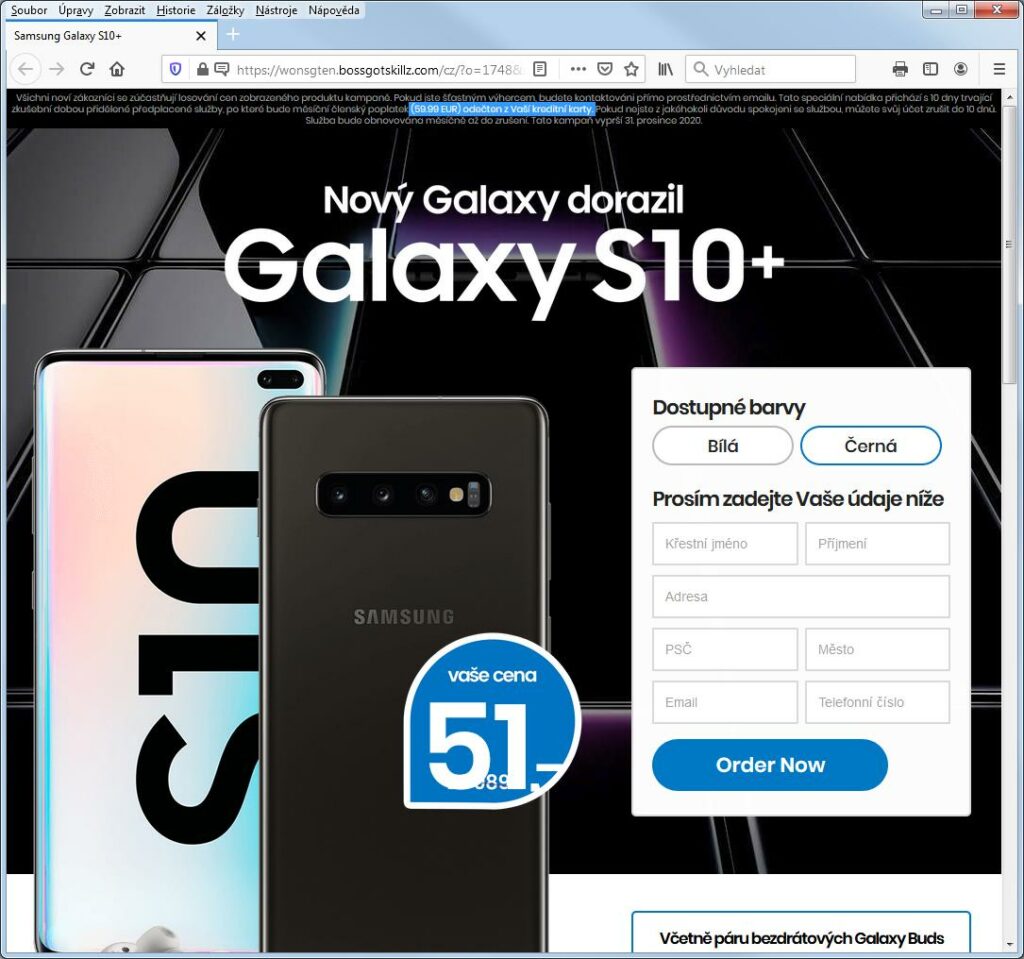

Falešný dotazník spojenosti zneužívá značku O2 a láká na mobilní telefon. Po zodpovězení poslední otázky je slibovaná odměna ve formě posledního mobilu Samsung Galaxy S10 (vč. SIM od O2). Po kliknutí tlačítka “Nárokovat” dojde k přesměrování na další pochybnou stránku s údajným losováním. Zde je drobným a hůře čitelným písmem informace o měsíčním poplatku:

“…měsíční členský poplatek (59.99 EUR) bude odečten z Vaší kreditní karty….”

Dobře, ale já nejsem taková “lama”, abych někam dával kreditku

Možná máte pravdu – tak co tahle situace – opět z praxe.

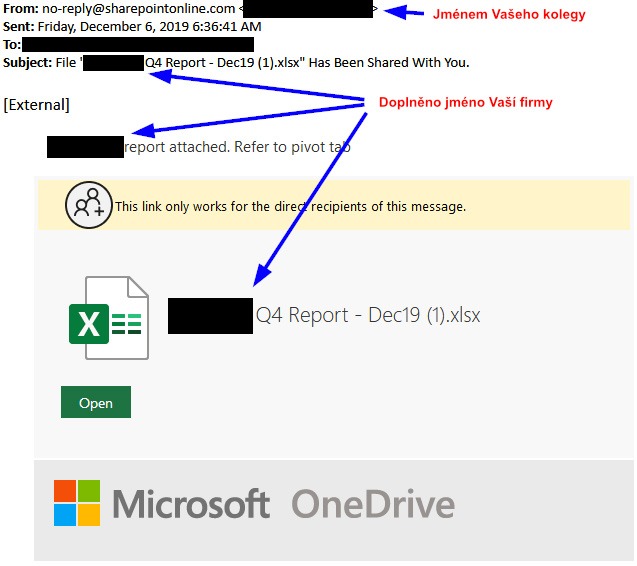

Jste ekonom větší firmy, ráno Vám přijde informace, že máte v “karanténě” zprávu z názvem Q4 report. Občas se Vám to už stalo, že zpráva od kolegy skončila ve spamu – tomuhle se již říká #SpearPhishing (cílený, přesně na konkrétní osobu). Vypadá celkem bežně, tak proč jí neotevřít …. Všechno sedí, logo Microsoftu, adresa sharepointonline.com vypadá povědomě, tak proč se na soubor nepodívat. Zobrazuje se známá obrazovka s přihlášením, přihlásíte se a nic se neděje, zase ten Microsoft …

Neřešíte a věnujete se Vaší práci. Útočník má Vaše přihlašovací údaje a už se začíná roztáčet 2. kolo. Vaším jménem požádá Vašeho šéfa o proplacení faktury. Mail je validní, kolega si to ověří o co se jedná, útočník s ním v klidu komunikuje a vy nic nevíte?

Teď si říkáte, tak to je blbost, jenže teď Vám nějak přestala fungovat pošta ??? Zas ten Microsoft, grrrrr! Jenže útočník je filuta 🙂, všechnu příchozí a odchozí komunikaci totiž automaticky maže díky automatickým pravidlům.

A teď přichází na řadu zlatý hřebík, trochu se bojím napsat, že do rakve. Váš šéf, protože je šéf, tak má admin přístup do všeho a všude, aby mohl vše sám kontrolovat. Jenže útočník je ještě větší “boreček” než jste doufali. Pomocí dalšího komunikace donutil Vašeho šéfa klepnout ještě na jedno pdf, které spustilo lavinu událostí …. Tohle je sociální inženýrství v praxi!

Ne to není pravda. Je. Ransomware.

Hacker byl chytrý, získal admin přístupu všude, kam měl šéf přístup. Stopy uklidil tak, že vše zašifroval samo i část Vašich dat a nechal Vám vizitku s odkazem na zaplacení menší sumičky 4500 Eur. Je to easy, zaplatíte a vše bude jako dříve.

Konec strašení, jak to celé dopadlo?

Dorazilo naše ICT komando (byl to něco jako náš kamarád nebo spíš známý), a tak jsem mohli být v dané situaci k sobě přiměřeně upřímní. Nic příjemného. Dopadlo to dobře.Naštěstí dobře zálohovali podle pravidla 3-2-1.

Všechna data jsem obnovili ze zálohy 2 dny staré, nákaza šla postupně. Než jsme firmu opět připojili do on-line, tak jsme provedli něco jako velice rychlý audit hesel, práv v active directory včetně nutných změn a pár dalších věcí, kterýma Vás nechci otravovat. V Microsoft 365 jsme nasadili multifactor na ověřování – mobilní aplikace.

Cíl bylo firmu opět dostat do životaschopného stavu, co nejrychleji a s minimalizací rizika, že někde má útočník pořád ještě otevřená vrátka. Majitel byl ochotný podstoupit toto riziko kvůli minimalizaci ztrát. Já jsem osobně byl trochu nervózní a doporučoval jsem ještě další čas, ale respektovali jsem rozhodnutí. Dopadlo to dobře.

Pravidla, jak se nestat kořistí podobných aktivit:

1) Jestli je to možné, tak nikdy neplatit ani nevyjednávat s útočníky (hackery)

2) Nikdy nepoužívat privilegované účty na běžnou práci (admin účty)

3) Zálohovat pomocí pravidla 3-2-1

4) Pro ověřování používat multifactor, všude, kde je to možné

5) Cokoliv Vám někdo nabízí podezřele levně nebo zadarmo, tak to považovat za potenciální problém a popřemýšlet o tom dříve než na něco podobného kliknete

6) Jestli to Váš IT rozpočet umožní, tak přemýšlejte o dynamické segmentaci, 802.1x – Vaše IT bude učitě vědět.

P.S. Pamatujete, že útokům typu Ransomware, ani jiným podobným, se nedá nikdy 100% zabránit. Je to realita i pro super velké organizace s rozpočtem násobně větším než máte Vy. Buďte připraveni, že se něco podobného stane, mějte zálohy (a ověřujte, že jsou funkční). V neposlední řadě funguje skvěle i tzv. selský rozum.

phishing #SpearPhishing #PhishingVPraxi #QurantinePhisning #podvod #security#NedameVas #SelskyRozum #HACK